5G in OT-Umgebungen Sicher mit 5G? Was Unternehmen beachten müssen

Anbieter zum Thema

Unternehmen, die auf digitale Lösungen setzen, haben sich zuletzt besser entwickelt als ihre Wettbewerber – in allen Bereichen. Sie konnten so ihre Markteinführungen beschleunigen, den Service verbessern und neue Geschäftsmodelle entwickeln. Treibt 5G diesen Wandel?

5G bietet wie keine andere Kommunikations- und Netzwerktechnologie die Möglichkeit, den digitalen Wandel weiter voranzutreiben. Es ermöglicht die Nutzung datengetriebener Anwendungen, etwa die Wartung mit Augmented-Reality-Unterstützung, und die Echtzeitverfolgung von Waren und Gütern, aber auch den Einsatz mobiler Roboter und die Prozesssteuerung im geschlossenen Regelkreis. 5G-Technologie in Unternehmen wird zu einer Beschleunigung von Industrie 4.0 führen. Das heißt allerdings auch, dass die Sicherheitsvorkehrungen in industriellen 5G-Umgebungen gestärkt werden müssen.

Sicherheit ist ein entscheidendes Element, um die Kerntechnologien kritischer Unternehmensanwendungen zu schützen. Ein Verizon 5G-Bericht benennt indes Sicherheits- und Compliance-Bedenken als die zweitgrößte Herausforderung nach dem Kostenfaktor bei der Einführung von 5G in Unternehmen. Für Anwender hat Sicherheit daher höchste Priorität – also müssen Anbieter für industrielles 5G diese auch liefern können.

Potenziale und Anforderungen industrieller 5G-Umgebungen

5G wird von Unternehmen je nach Bedarf genutzt. Ein privates 5G-Netzwerk ermöglicht Unternehmen die vollständige Kontrolle und Anpassbarkeit, bessere Transparenz, sicheren Datenschutz und hohe Flexibilität. Andererseits können die Implementierung und Wartung eines privaten 5G-Netzwerks sehr komplex sein und erfordern einen hohen Zeitaufwand. Ein öffentliches 5G-Netzwerk zu nutzen ist wesentlich kostengünstiger und schneller, bietet aber weniger Kontrolle und Anpassungsmöglichkeiten.

Voraussichtlich werden sich in Unternehmen private und hybride 5G-Netzwerke durchsetzen. Letztere sind eine Kombination aus privater und öffentlicher Nutzung. Jüngste Studien zeigen jedoch, dass einige Unternehmen aufgrund der kritischen und sensiblen Natur industrieller Umgebungen, Prozesse und Abläufe lieber private als öffentliche 5G-Netze nutzen würden.

:quality(80)/images.vogel.de/vogelonline/bdb/1947800/1947875/original.jpg)

Security

Rockwell Automation und Claroty diskutieren über Cyber-Risiken in OT und IIoT

Sicherheit in industriellen Umgebungen

Früher waren Systeme der Betriebstechnologie (kurz: OT) per Air-Gap isoliert. Heute hängt die OT am Informationsfluss aus IT-Systemen des Unternehmens sowie von Fremdfirmen. Das erlaubt es, den Betrieb effektiv in Echtzeit verwalten zu können. Diese verbesserte Agilität geht allerdings mit einem erhöhten Risiko einher.

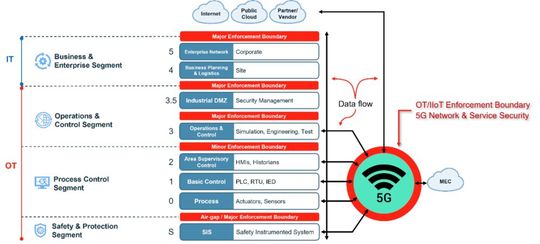

Viele der OT-Systeme stehen nun vor den gleichen Herausforderungen wie die IT-Systeme. Die Sicherheit in diesen Umgebungen wird häufig basierend auf der klassischen Purdue-Architektur nach ISA-99 implementiert und umfasst die wichtigsten Infrastrukturebenen in industriellen Steuersystemen (kurz: ICS) und deren Übergänge.

Ein Faktor einer Purdue-Referenzarchitektur ist deren hierarchischer Aufbau. Dadurch kann innerhalb der Segmente jede Ebene nur mit der jeweils darüber und darunterliegenden kommunizieren. Daher müssen horizontale Kontrollpunkte zwischen den Segmenten und Ebenen festgelegt werden.

:quality(80):fill(efefef,0)/p7i.vogel.de/wcms/62/a9/62a9799d650ff/ntt-ot-security.png)

5G bedingt eine Erweiterung der Purdue-Architektur

Wenn 5G in eine industrielle Umgebung mit 5G-fähigen Geräten und Plattformen in den unterschiedlichen Ebenen des Purdue-Modells eingeführt wird, ist der hierarchische Aufbau des Datenflusses zwischen den Ebenen hinfällig. Die über 5G verbundenen Geräte, Plattformen und Anwendungen können Daten jetzt direkt senden und empfangen. Dabei muss der Datenstrom nicht mehr unbedingt durch die im Purdue-Modell definierten Kontrollpunkte fließen. Das macht die Einführung einer zusätzlichen Sicherheitsgrenze an der 5G-Domain erforderlich. Folgende Funktionen sind dabei nötig:

- Transparenz und Kontrolle der OT-/IIoT-Security

- 5G-Netzwerksicherheit

- Sicherheit für Industrieanwendungen

Es wird nicht mehr lange dauern, bis Geräte, Anwendungen, 5G-Technologie und Know-how ausgereift und zuverlässig genug sind, um 5G-Implementierungen in der Produktion umfänglich einzusetzen. Derweil ist es essenziell wichtig, die entsprechenden Sicherheitsaspekte in der gesamten industriellen Umgebung bereits vorab ganzheitlich zu denken und zu implementieren – nicht nur da, wo 5G-Anwendungen genutzt werden sollen.

Ganzheitliche Security in 5G-gestützten Industrieumgebungen

5G ist nur ein Wegbereiter für viele neue Anwendungsfälle in der Industrie. Die Bereitstellung dieser Anwendungsfälle erfordert ein integriertes Ökosystem von Technologien und Partnern: OT/IIoT-Anbieter, ICS-Anbieter, 5G-Anbieter, Anbieter von Industrieanwendungen, Hyperscaler und Integratoren. Viele Firmen gehen davon aus, dass ein privates 5G-Netzwerk sie von Haus aus sicher macht, was aber nicht unbedingt der Fall ist. Private 5G-Netzwerke sind selten vollständig von der IT-Umgebung des Unternehmens oder externen Umgebungen wie Partnern, Integratoren und öffentlichen Cloud isoliert und können internen wie auch externen Angriffen und Risiken ausgesetzt sein.

Zu den Herausforderungen der 5G-Sicherheit tragen diverse Faktoren bei. Dazu gehören einerseits die zunehmende Vernetzung von OT und IIoT, die Mobilität von Nutzern und Geräten im Netz, andererseits das Zusammenspiel zwischen Unternehmen, Mobilfunknetzbetreibern, IoT-Herstellern sowie OT-Anbietern und -Lieferanten. Und das ganz gleich, ob es sich um ein privates Netzwerk handelt oder nicht.

Bei der Planung ihrer Sicherheitsstrategie sollten Industrieunternehmen daher die Sicherheit der gesamten Lieferkette und des vorhandenen Ökosystems in Betracht ziehen. Darüber hinaus müssen sie berücksichtigen, welche Kapazitäten und welches Wissen erforderlich sind, um die schnell wachsende Landschaft der vernetzten OT zu verwalten.

:quality(80)/p7i.vogel.de/wcms/48/b1/48b1f92f3957f5fc9596ea39b43eb810/0104384437.jpeg)

Kommentar

Digitalisierung durch 5G: Kann Technologie unsere Welt retten?

Mesh-Plattform als Stützpfeiler für 5G

Die Sicherheit einer industriellen Umgebung ist nur so stark wie ihr schwächstes Glied. Angesichts der zunehmenden Integration von OT und IT, der Digitalisierung von Anlagen und Initiativen zur digitalen Transformation, ist die Einführung einer komplexen Technologie wie 5G in die Industrieumgebungen eine weitere Herausforderung. Nicht zuletzt auch deshalb, weil sie die Angriffsfläche vergrößert.

Diese und weitere Sicherheitsüberlegungen sollten strukturell, methodisch und aktiv als Maßstab für eine wirkungsvolle 5G-Einführung in Unternehmen dienen. Eine leistungsstarke Cybersecurity-Mesh-Plattform wie die Fortinet Security Fabric, die IT-, OT-, IIoT- und 5G-Security integriert, bietet umfassende Transparenz und Steuerungsmöglichkeiten. Das ermöglicht Industrieunternehmen und Systemintegratoren, kritische Anwendungen abzusichern. Unabhängig davon, ob sie auf herkömmlicher Technik basieren oder 5G-gestützt sind. Und, wenn letzteres der Fall ist, unabhängig davon, ob das Netzwerk öffentlich, privat oder hybrid aufgebaut ist.

* Mirco Kloss ist Business Development Manager Operational Technology DACH bei Fortinet.

(ID:48419457)

:quality(80)/p7i.vogel.de/wcms/fb/fc/fbfc8c5ff07de8c7f79fb9a5355f2aaa/0117613147.jpeg)

:quality(80)/p7i.vogel.de/wcms/40/2d/402d52a620c1a4f74a7221fa9b03342a/0117819390.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/d1/6ad1cde0cf0dd69490912dcdee5e8274/0116675366.jpeg)

:quality(80)/p7i.vogel.de/wcms/83/dc/83dc4c853a2122b7b347b9a93c0b8cac/0117668815.jpeg)

:quality(80)/p7i.vogel.de/wcms/92/2a/922a4ed11f46f763eb84e8e6fa4be2b3/0117827070.jpeg)

:quality(80)/p7i.vogel.de/wcms/95/03/9503c8fb00086edd86bd3651943bc72c/0117907160.jpeg)

:quality(80)/p7i.vogel.de/wcms/8d/b4/8db45c3b536aa9ee149d21ceb1afefb3/0117575815.jpeg)

:quality(80)/p7i.vogel.de/wcms/8b/0e/8b0ef5d7e102fc7e77dd9fbce291aef3/0117758688.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/86/7486d4a63b415df2a82336cf251caffa/0117877626.jpeg)

:quality(80)/p7i.vogel.de/wcms/fb/a6/fba6ebea550c7d4fcf0f610d284e052b/0116729082.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/63/d76364279d773b45db150081ab85aaed/0117922831.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/7f/be7fc6feb15824a750fa9d156b5a32de/0117818473.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/61/0a/610a823781562/o2-telefonica-logo-dualbranding-06-2021-1280x720-blue--1-.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/5e/4d/5e4d1371cff23/logo.jpg)

:fill(fff,0)/p7i.vogel.de/companies/60/a2/60a27b8f295c3/txone-logos-rgb-rgb.png)

:quality(80)/p7i.vogel.de/wcms/99/db/99db1283c76c069a77a24f59b05e261e/0113723828.jpeg)

:quality(80)/p7i.vogel.de/wcms/e5/6b/e56b2b1dbf32b4737e58889e309c05ed/0116026480.jpeg)